Thanks Binushacker Family.. :) ...

kali ini mari kita bermain dengan salah satu tools hacking,yaitu prorat.

Tools buatan orang Turkey ini sangat luar biasa, tools ini berfungsi

untuk menyusup ke komputer orang lain. Caranya sangat gampang dan mudah

sekali, tinggal kita mengetahui IP dan Port komputer korban, maka kita

dapat langsung menginfeksinya.

A. Cara penggunaan ProRat

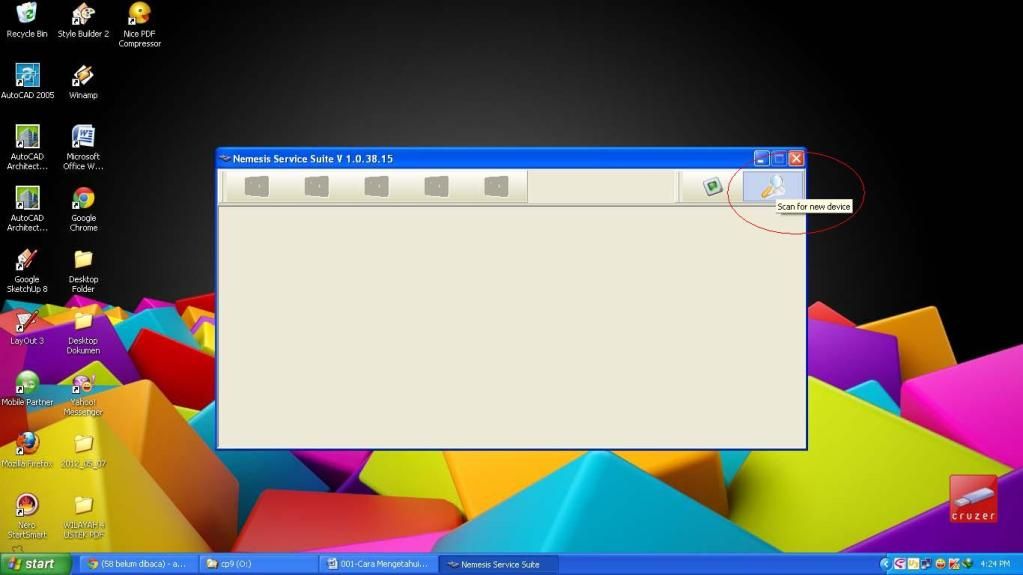

1. Pertama kali kita harus mengetahui terlebih dahulu IP dan Port

korban yang terbuka. Kita dapat melakukannya dengan cara manual atau

juga dengan bantuan Ports Scanner.

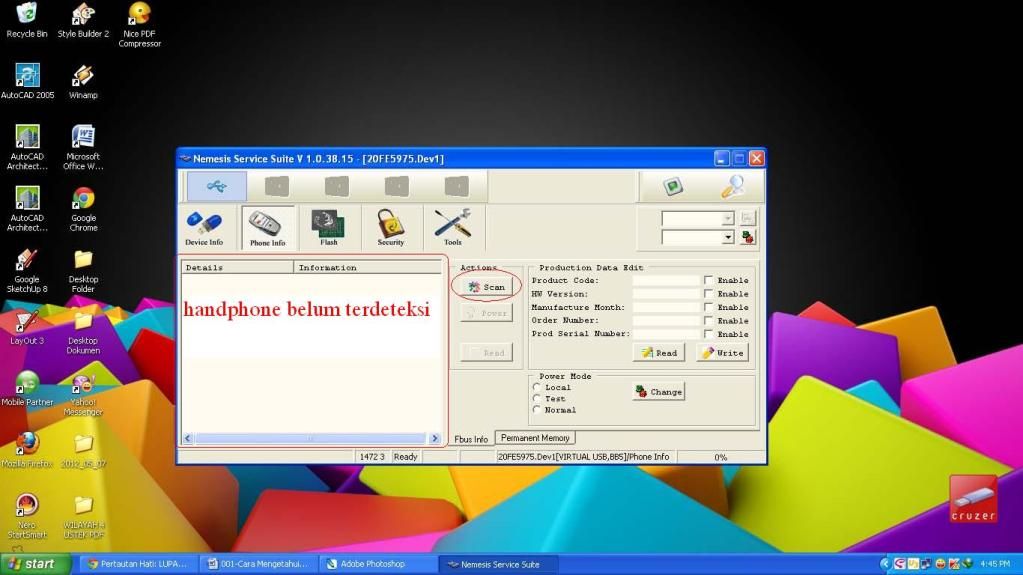

Dari gambar diatas kita mengetahui semua IP komputer yang aktif dan

Port mana saja yang terbuka. Yang akan dijadikan korban pada percobaan

kita kali ini adalah komputer dengan IP 192.162.10.233.

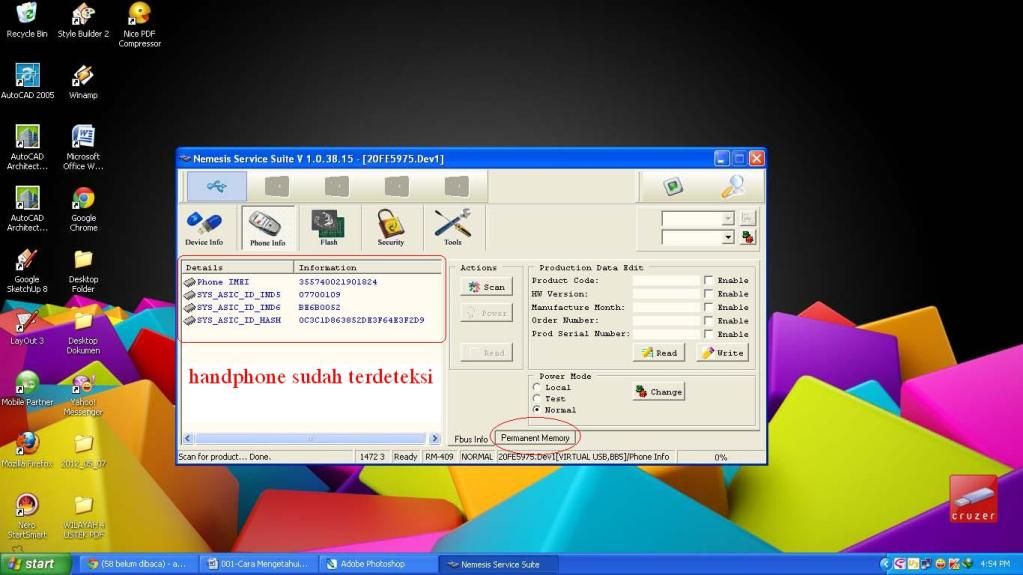

2. Langkah selanjutnya yaitu kita jalankan ProRat, tools ini dapat di

download di http://www.prorat.net . Sebelumnya matiin dulu Anti Virus

kamu (disable), karena ProRat akan terdeteksi sebagai virus. Padahal

dia tidak berbahaya bagi komputer kita. Setelah itu isikan IP korban

pada form IP dan Portnya (default 5110).

Apabila kita klik tombol Connect maka koneksi ke komputer korban

belum bisa, karena komputer korban belum kita infeksi. Untuk menginfeksi

komputer korban kita terlebih dahulu membuat server yang akan

dijalankan pada komputer korban. Caranya klik tombol Create – Create

Prorat Server. Lalu muncul tampilan Notifications :

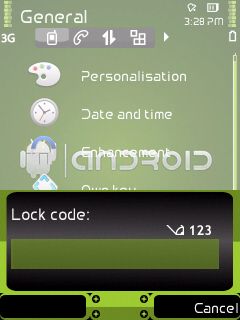

Centang pilihan Use Proconnective Notifications dan isi

IP(DNS)Address dengan IP kita. Pada tab General Setting kita isikan

Server Port (default 5110), Server Password dan Victim Name.

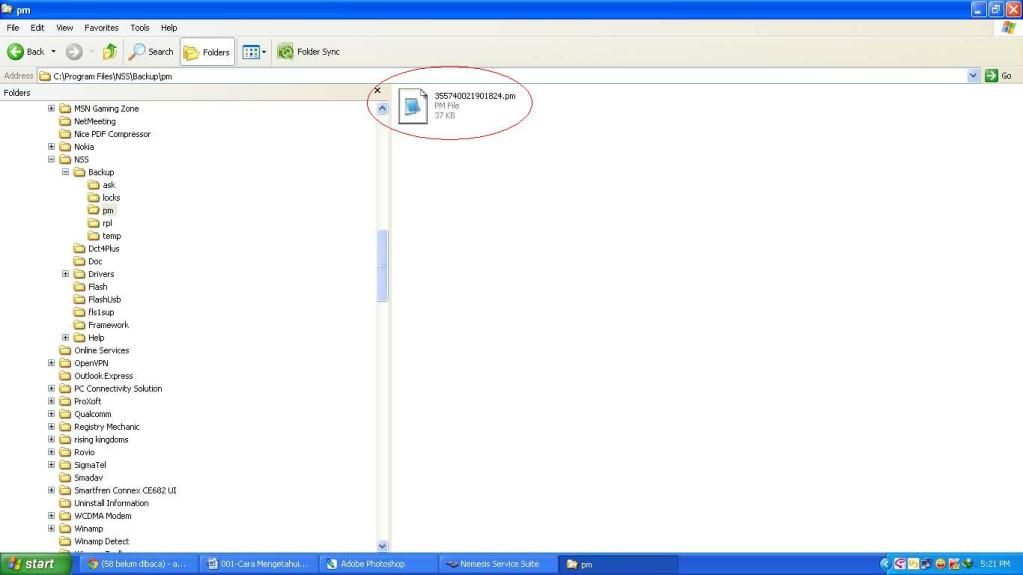

Pada tab Bind with File kita dapat menyusupkan file yang akan dijalankan bersama Server. Extensi file bebas.

Selanjutnya adalah tab Server Extension, ada beberapa pilihan extensi server. Kita pilih yang berekstensi .Exe.

Untuk membuat icon server kita klik tab Server Icon, pilih icon apa saja yang kamu inginkan.

Langkah terakhir dari pembuatan server ini adalah klik Create Server.

Setelah berhasil, akan tampil :

3. Kita tinggal menjalankan Server tersebut dikomputer korban.

Caranya terserah kamu… mau disusupkan diam-diam atau memakai teknik

Social Engineering dan juga dapat kamu infeksikan langsung pada komputer

tersebut (kalo bias sihh).

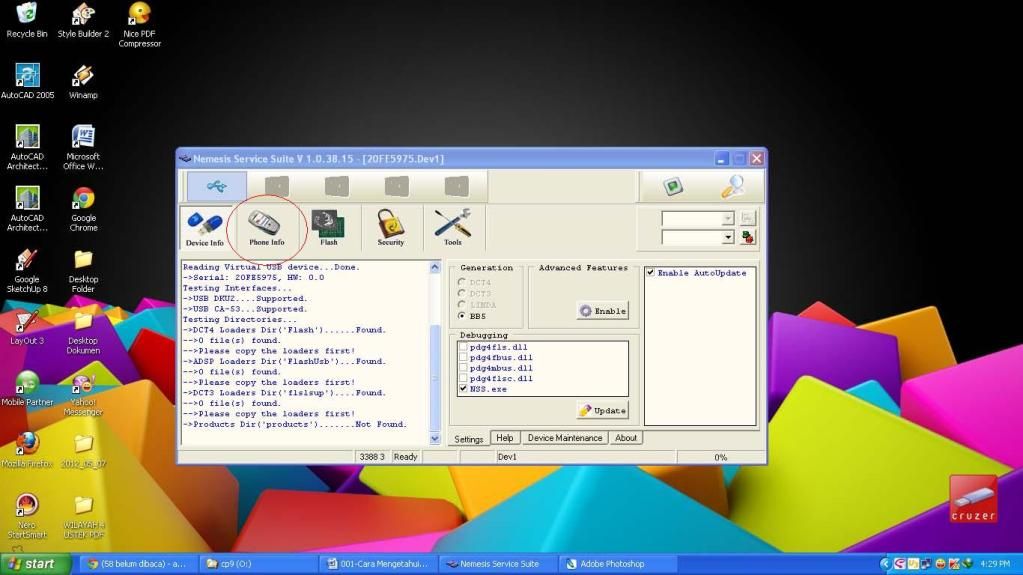

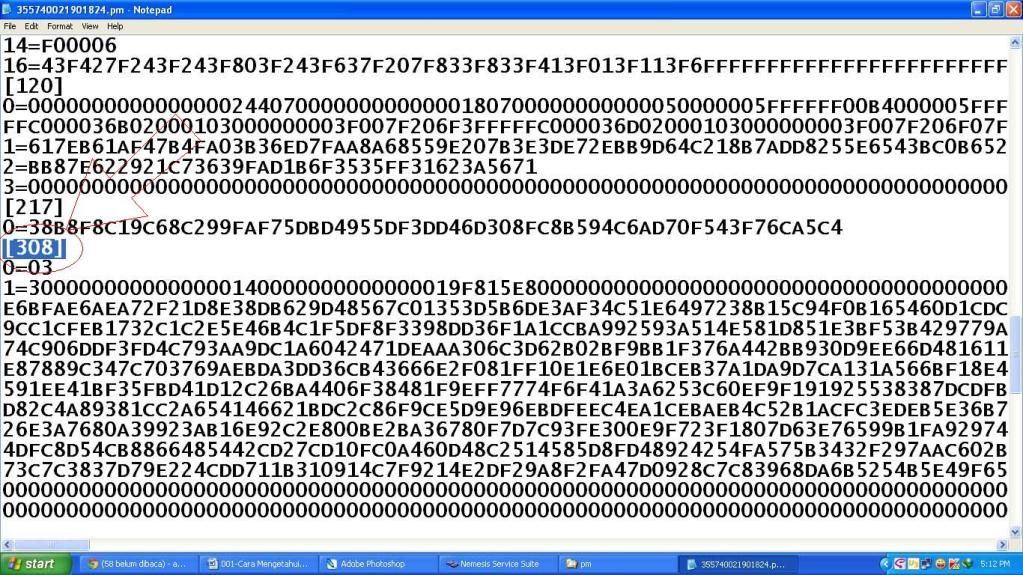

4. Setelah Server tersebut berhasil berjalan pada komputer korban,

maka kita langsung mencoba mengkoneksikannya dengan komputer kita.

5. Untuk koneksi kita dapat menggunakan ProConnective atau langsung

mengetikkan IP address dan Port komputer korban. ProConnective adalah

tools bawaan dari ProRat yang berfungsi sebagai Bridge (jembatan

koneksi) antara komputer server dan komputer client (korban). Akan

nampak IP korban apabila dia sedang on.

6. Setelah berhasil melakukan koneksi ke komputer korban maka status dari ProRat akan berubah dari Disconnected ke Connected

7. Nah…saatnya kita bermain. Ada banyak hal yang dapat kita lakukan

pada komputer korban seperti mengetahui informasi dari PC, mengirimkan

pesan error, mematikan komputer, mengunci mouse, membuka CD-ROM atau

bahkan memotret wajah korban .

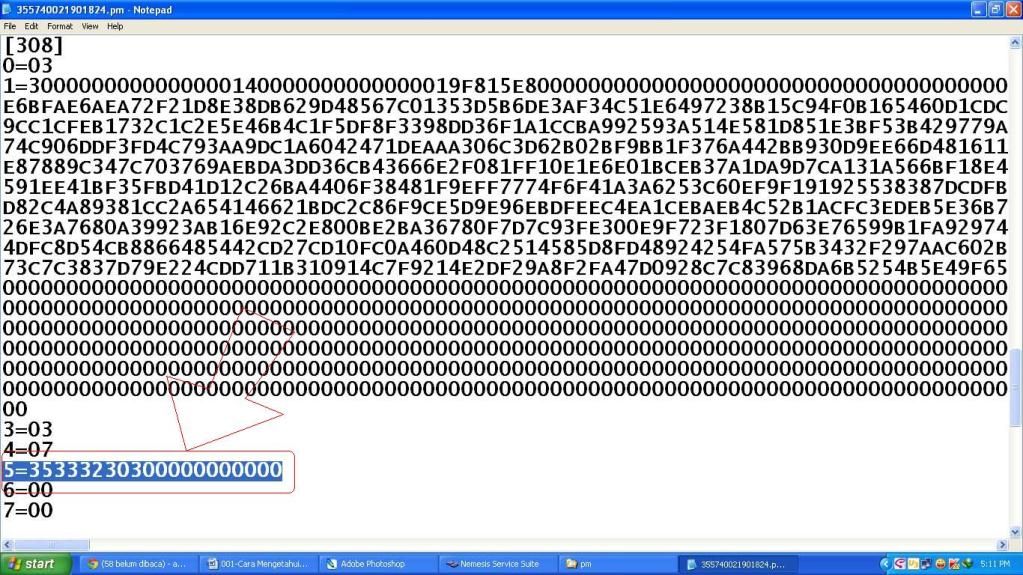

8. Sekarang kita akan melihat PC info korban :

Dari gambar diatas kita dapat melihat informasi yang dimiliki dari komputer korban.

9. Kita juga dapat mengirimkan pesan error palsu ke komputer korban :

10. Memasang Keylogger.

11. Dan yang paling seru adalah melihat wajah dari korban yang kita hack.

Bagaimana seru kan? Itu masih sebagian kecil dari kegunaan ProRat

masih banyak lagi fungsi lainnya, seperti memformat hardisk milik

korban, mengacaukan registry, mencuri data-data penting dan lain

sebagainya. Akan tetapi, dalam pembahasan kita kali ini kita cukupkan

sekian saja ya. Ok !

Gunakan dengan baik ya…

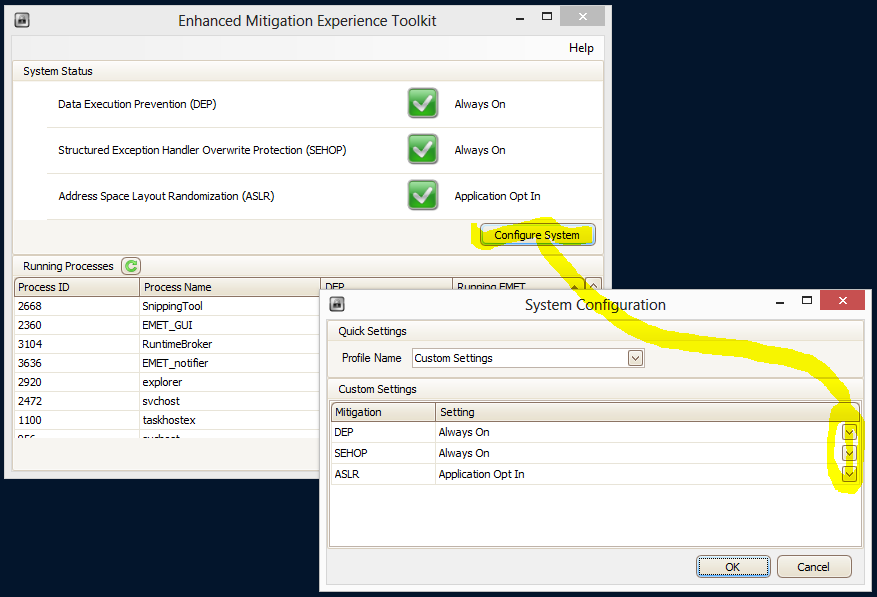

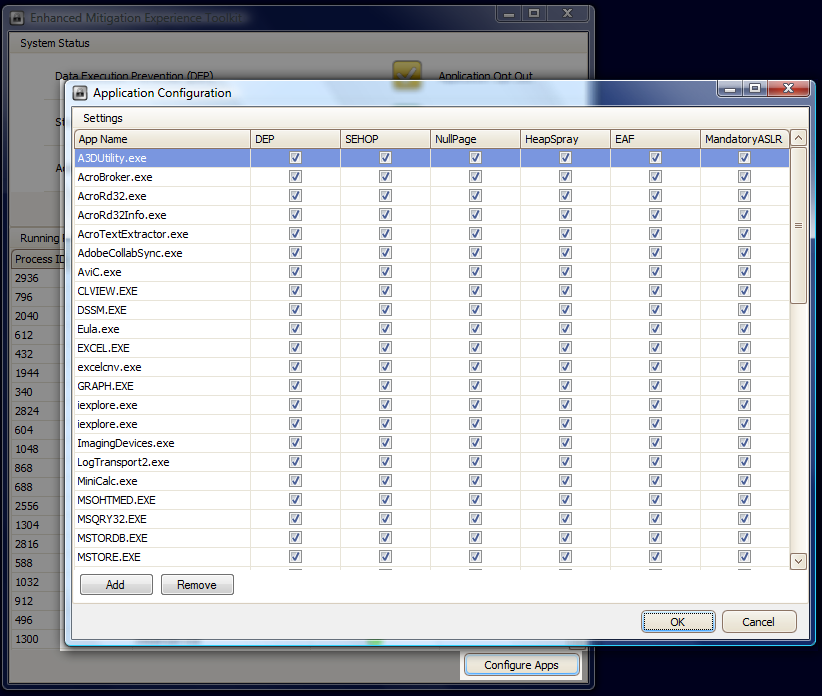

B. Cara Pencegahan

1. Update selalu Anti Virus anda agar mampu mendeteksi adanya infeksi dari ProRat. Biasanya server ProRat terdeteksi sebagai

Trojan.Dropper.Prorat.DZ.29, Dropped:Backdoor.Prorat.DZ.

2. Pasanglah Anti Prorat, anda bisa mendownloadnya di www.softpedia.com/get/Antivirus/Anti-prorat.shtml.